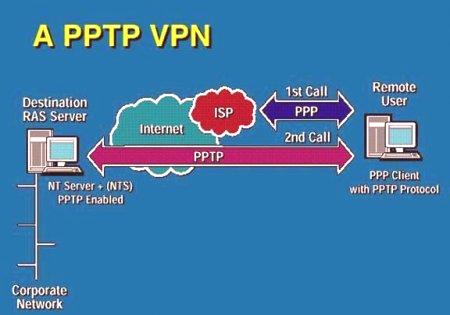

Vrata Pptp so protokoli (niz pravil), ki podjetjem omogočajo, da razširijo svoje lastno poslovno omrežje prek zasebnih kanalov in interneta. Zaradi te metode korporacija uporablja globalno omrežje kot eno veliko lokalno omrežje. Podjetju ni treba najemati lastnih linij za širokopasovne povezave, vendar lahko zanesljivo uporablja javna omrežja. Ta vrsta povezave se imenuje navidezno zasebno omrežje (VPN).

Pptp pristanišča - kaj je to?

Z PPTP, razširitvijo protokola PPP, lahko vsak uporabnik PPP uporablja neodvisni ponudnik internetnih storitev, da se varno poveže s strežnikom drugje (to je na daljavo) dostop) Vrata Pptp so nekateri izmed najbolj verjetnih predlogov, ki so osnova za nov standard IETF (Internet Engineering Task Force).

Opis tehnologije

Specifikacija je bila prvič predstavljena javnosti julija 1999 in jo je razvila podružnica Microsoft Ascend Communications (danes del Alcatel-Lucent). PPTP ni bila sprejeta in standardizirana s strani Delovne skupine za internetni inženiring. Protokol se ustvari s komuniciranjem z enakovrednim vozliščem na pristanišču PPTP 1723. Ta povezava TCP se nato uporabi za inicializacijo in upravljanje peer vozlišča. Format paketa PPTP GRE ni standarden, vključno z novim poljom potrditvenega polja, ki nadomešča tipično polje za usmerjanje. Toda kot pri običajni povezavi GRE, so ti spremenjeni GRE neposredno pakiranizapakirano v IP pakete in obravnava kot protokol IP številka 47. \ t Tunel GRE se uporablja za prenos paketov PPP. Pri izvajanju Microsoftovega tuneliranja PPP prometa je mogoče overiti z uporabo PAP, CHAP, MS-CHAP v1 /v2.

Pptp: katera pristanišča so najbolj varna?

PPTP je bil predmet številnih varnostnih analiz, v protokolu pa so bile ugotovljene resne varnostne ranljivosti, ki se nanašajo na osnovne protokole za preverjanje pristnosti PPP, protokole MPPE in na integracijo med preverjanjem pristnosti MPPE in PPP za namestitev seje. PPTP ima številne znane ranljivosti. Ne šteje se več za varnega, saj lahko zlomi začetno overjanje MS-CHAPv2 z vdiranjem enega 56-bitnega DES ključa. On je nagnjen k napadu MITM, kjer lahko napadalec izvede napad brez povezave, da dobi ključ RC4 in dešifrira promet. PPTP je ranljiv tudi za napade z bit-turnom. Napadalec lahko spremeni pakete PPTP brez odkrivanja. OpenVPN s šifriranjem AES je veliko varnejša izbira.

Pregled osebnosti pravil komuniciranja

MS-CHAP-v1 je bistveno nevaren. Obstajajo znana orodja za trivialno ekstrahiranje hash NT gesla z zajetega izmenjalnega MSCHAP-v1.

MS-CHAP-v1 MPPE uporablja isti ključ seje za šifriranje RC4 v obeh smereh niti. Pri tem lahko kriptoanalizo izvedemo s standardnimi metodami z uporabo XOR-ovih tokov iz vsake smeri skupaj.

MS-CHAP-v2 je ranljiv za napade na slovarje za zajeti odzivni klici. Obstajajo osnovna orodja za hitro izvedboprocesu.

V letu 2012 je bila prikazana tudi spletna storitev, ki je lahko dešifrirala kodno frazo MS-CHAP-v2 MD4 v 23 urah. MPPE uporablja tokovno kodo RC4. Ni mogoče avtentificirati pretoka šifriranega besedila, zato je ranljiv za napad z odbijanjem. Napadalec lahko spremeni tok na poti in prilagodi posamezne bitove, da spremeni izhodni tok, ne da bi ga lahko odkril. Te bitne flipse lahko zaznavajo protokoli sami z uporabo kontrolnih vsot ali druga sredstva. EAP-TLS je najboljša izbira za PPTP avtentikacijo. Vendar pa to zahteva implementacijo infrastrukture javnega ključa za potrdila odjemalca in strežnika. Zato za nekatere nastavitve oddaljenega dostopa ni mogoče uporabiti možnosti preverjanja pristnosti.