Problem varnosti spletnih strani nikoli ni bil tako oster kot v 21. stoletju. Seveda je to posledica široke razširjenosti interneta v skoraj vseh sektorjih in sferah. Vsak dan hekerji in varnostni strokovnjaki najdejo več novih ranljivosti na spletnih mestih. Mnogi od njih so takoj zaprti z lastniki in razvijalci, nekateri pa ostajajo taki, kakršni so. Kaj je uporaba vsiljivcev. Toda zaradi poškodovane strani lahko povzročite veliko škodo njenim uporabnikom in strežnikom, na katerih se nahaja.

Vrste ranljivosti lokacij

Pri izdelavi spletnih strani se uporabljajo številne povezane elektronske tehnologije. Nekateri so popolni in časovno preizkušeni, nekateri pa so novi in še niso iztekli. V vsakem primeru je na spletnih mestih veliko ranljivosti:

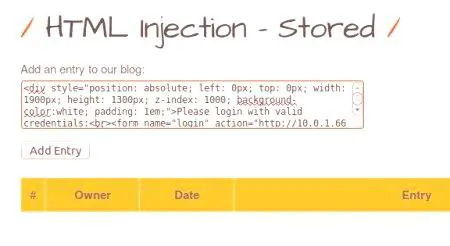

XSS. Vsako mesto ima majhne oblike. Z njihovo pomočjo uporabniki vnesejo podatke in dobijo rezultate, registrirajo ali pošiljajo sporočila. Zamenjava teh obrazcev za posebne vrednosti lahko povzroči določen scenarij, ki lahko povzroči kršitev integritete spletnega mesta in ogrozi podatke. SQL injection. Zelo pogost in učinkovit način dostopa do zaupnih podatkov. To se lahko zgodi prek naslovne vrstice ali prek obrazcev. Postopek se izvede z nadomestitvijo vrednosti, ki jih skripti ne morejo filtrirati, in izvajanjem poizvedb v bazo podatkov. In z ustreznim znanjem lahkopovzroči kršitev varnosti.HTML napake. Skoraj enako kot XSS, ne pa tudi kodo skripta, ampak HTML. Ranljivost mest, povezanih z iskanjem datotek in imenikov na privzetih lokacijah. Na primer, če poznamo strukturo spletnih strani, lahko pridemo do kode upravne plošče. Nezadostna zaščita operacijskega sistema na strežniku. Če je ta ranljivost prisotna, bo napadalec imel možnost izvajati poljubno kodo. Slaba gesla. Ena najbolj očitnih ranljivosti spletnih mest je uporaba slabosti za zaščito vašega računa. Še posebej, če je s skrbniškimi pravicami. Prelivni pufer. Uporablja se pri zamenjavi podatkov iz pomnilnika, kar omogoča prilagoditve. Pojavi se, ko dobite neustrezno programsko opremo. Zamenjava strani spletnega vira. Reprodukcija natančne kopije strani, ob vstopu, ki uporabnik ne more sumiti prevare in vnese svoje osebne podatke, čez nekaj časa gre napadalcu. Zavrnitev storitve. V bistvu, pod tem izrazom, se napad na strežnik razume, ko prejme veliko število zahtev, ki jih ni mogoče obdelati in preprosto "pade" ali postane nezmožna služiti pristnim uporabnikom. Ranljivost je, da filter IP ni pravilno konfiguriran. Iskanje ranljivosti spletnega mesta

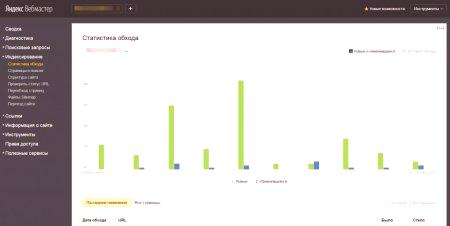

Varnostni strokovnjaki izvajajo posebno revizijo spletnih virov zaradi napak in pomanjkljivosti, ki lahko vodijo v vdor. Tak pregledStran se imenuje pentesting. Proces analizira izvorno kodo, ki jo uporablja CMS, prisotnost ranljivih modulov in številne druge zanimive preglede.

SQL Injection

Ta vrsta preverjanja mesta namesti, filtri ali skripte pridobi vrednosti pri prevajanju poizvedb v bazo podatkov. Najenostavnejše testiranje je mogoče opraviti ročno. Kako najti SQL ranljivost na spletnem mestu? Zdaj se bo obravnavalo. Na primer, obstaja spletno mesto, ki je moje spletno mesto. Na glavni strani je imenik. Če greste v to, lahko v naslovni vrstici najdete nekaj podobnega mojemu site.rf /? Product_id = 1. Obstaja verjetnost, da je to zahteva za bazo podatkov. Če želite iskati ranljivosti spletnega mesta, lahko najprej poskusite nadomestiti enojne narekovaje v tej vrstici. Zato bi moralo biti moje spletno mesto .rf /? Product_id = 1. Če se na strani prikaže sporočilo o napaki, ko pritisnete tipko "Enter", obstaja ranljivost.

Zdaj lahko uporabite različne možnosti za izbiranje vrednosti. Uporabljajo se operaterji kombinacij, izključitve, komentarji in mnogi drugi.

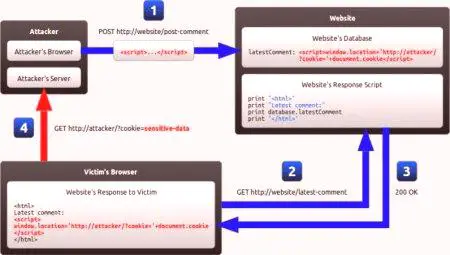

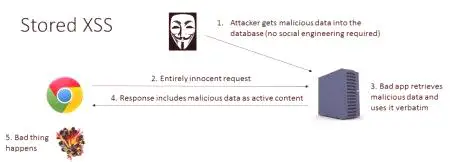

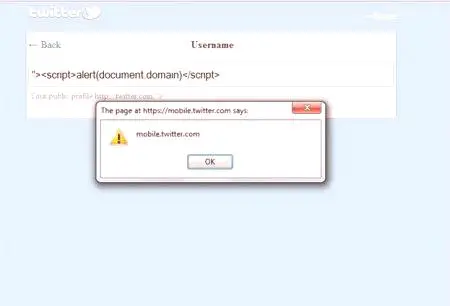

XSS

Ta vrsta ranljivosti je lahko dveh vrst - aktivna in pasivna. Aktivno predvideva uvedbo območja kode v bazi podatkov ali neposredno v datoteko na strežniku. Je bolj nevarna in nepredvidljiva. Pasivni način vključuje privabljanje žrtve na določen naslov spletnega mesta, ki vsebuje zlonamerno kodo. Uporaba napadalca XSS lahko ukrade piškotke. Vsebujejo lahko pomembne uporabniške podatke. Še bolj strašne posledice so kraje zasedanja. Prav tako lahko heker uporabi skript na spletnem mestu tako, da je obrazec vtrenutek, ko ga je poslal uporabnik, je informacije posredoval neposredno v roke vsiljivca.

Avtomatizacija postopka iskanja

Omrežje lahko najde veliko zanimivih ranljivosti mesta za optične bralnike. Nekateri so poslani ločeno, nekateri so vključeni v nekaj podobnih in združeni v eno sliko, vzorec Kali Linuxa. Sledi pregled najbolj priljubljenih orodij za avtomatizacijo postopka zbiranja informacij o ranljivosti.

Nmap

Najlažji pregledovalnik ranljivosti spletnega mesta, ki lahko prikaže podrobnosti, kot je operacijski sistem, ki ga uporabljajo pristanišča in storitve. Tipičen primer aplikacije: nmap -sS 12700.1, kjer je namesto lokalnega IP-ja potrebno nadomestiti naslov resničnega raziskovanega mesta.

Poročilo vam bo povedalo, katere storitve se izvajajo na njem in katera vrata so trenutno odprta. Na podlagi teh informacij lahko poskusite uporabiti že odkrite ranljivosti. Tukaj je nekaj nmap ključev za bolj pristransko skeniranje:

-A. Agresivno skeniranje, ki odda veliko informacij, vendar lahko traja dolgo. -O. Poskusi določiti operacijski sistem, ki se uporablja na strežniku. -D. Spremenite naslove IP, iz katerih se izvaja preverjanje, tako da pri pregledovanju dnevnikov strežnika ni bilo mogoče ugotoviti, kje je prišlo do napada. - str. Območje pristanišč. Preverite več storitev hkrati za odprt dostop. -S. Omogoča določitev želenega naslova IP. WPScan

Ta program za skeniranje mesta za ranljivost je vključen v distribucijo Kali Linux. Ciljni testSpletni viri v sistemu za upravljanje vsebin WordPress. Napisana je na Ruby, zato se začne tako:

ruby ./wpscan.rb --help. Ta ukaz prikaže vse razpoložljive tipke in črke. Za izvedbo preprostega preverjanja lahko uporabite ukaz: ruby ./wpscan.rb --url any-site.ru.Na splošno WPScan je zelo enostaven za uporabo pripomoček za testiranje vaše spletne strani na VordPress za ranljivost.

Nikto

Program za testiranje ranljivosti spletnega mesta, ki je na voljo tudi v distribuciji Kali Linux. Ima bogato funkcionalnost v vsej svoji enostavnosti:

skeniranje prek protokolov HTTP in HTTPS; Premostite veliko vgrajenih orodij za odkrivanje; večkratno pregledovanje vrat, tudi v nestandardnem razponu; podpora za uporabo proxy strežnikov; je zmožnost izvajanja in povezovanja čepov.Če želite zagnati nikto, morate imeti v sistemu nameščen perl. Najenostavnejša analiza je izvedena takole: perl nikto.pl -h 1921680.1. Program lahko "krme" besedilno datoteko, ki navaja naslove spletnih strežnikov: perl nikto.pl -h file.txt Ta pripomoček bo pomagal ne le varnostnim strokovnjakom za izvajanje pentoverjev, temveč tudi skrbnike omrežja in vire za ohranjanje zmogljivosti spletnih mest.

Burp Suite

Zelo zmogljivo orodje za preverjanje ne le spletnih mest, temveč spremljanje vseh omrežij. Ima vgrajeno funkcijo spreminjanja poslanih poizvedb v preiskovani strežnik. Pametni skener, ki lahko samodejno išče več vrst ranljivosti hkrati. Rezultat trenutnega lahko shranitein jo nato obnovite. Prilagodljivost, ki vam omogoča, da ne uporabljate samo vtičnikov drugih proizvajalcev, ampak tudi pišete svoje. Pripomoček ima svoj grafični vmesnik, ki je vsekakor priročen, še posebej za uporabnike začetnike.

SQLmap

Verjetno najbolj priročno in zmogljivo orodje za iskanje ranljivosti SQL in XSS. Seznam njegovih prednosti se lahko izrazi na naslednji način:

podpora za skoraj vse vrste sistemov za upravljanje baz podatkov; možnost uporabe šestih glavnih načinov za določanje in uporabo SQL injection; uporabniški način, njihove hashe, gesla in druge podatke.Preden uporabijo SQLmap, ponavadi najprej najdejo ranljivo spletno stran, ki uporablja dork - svežnje poizvedb iskalnikov, ki pomagajo rutinsko izriniti potrebne spletne vire.

Nato se naslovi strani posredujejo programu in preveri. Pri uspešni identifikaciji ranljivosti lahko pripomoček sam uporablja in dobi popoln dostop do vira.

Webslayer

Majhen pripomoček, ki vam omogoča napad skozi surovo silo. Mogoče "brutalno" oblike vira, seje, parametri strani. Podpira večnitnost, ki močno vpliva na zmogljivost. Prav tako lahko rekurzivno izbira gesla na ugnezdenih straneh. Obstaja proxy podpora.

Viri za preverjanje

Na spletu je na voljo več orodij za preverjanje ranljivosti spletnih mest:

coder-diary.ru. Enostavno mesto za testiranje. Samo vnesite naslov preverjenega vira in kliknite »Preveri«. Iskanje lahko traja dolgočas, tako da obstaja možnost, da določite naslov vašega e-poštnega sporočila, tako da bo po opravljenem preverjanju rezultat prišel neposredno v polje. V bazi podatkov mesta je znanih okrog 2500 znakov ranljivosti. https://cryptoreport.websecurity.symantec.com/checker/. Spletna storitev za preverjanje, ali ima Symantec certifikat SSL in TLS. Zahteva se samo preverjeni vir. https://find-xss.net/scanner/. Projekt skenira ločeno datoteko strani PHP za ranljivost ali njihov arhiv v formatu ZIP. Določite lahko vrste preverjenih datotek in znake, s katerimi so zaščiteni podatki v skriptu. http://insafety.org/scanner.php. Skener za testiranje mest na platformi "1С-Bitrix". Preprost in intuitiven vmesnik. Algoritem za preverjanje ranljivosti

Vsak strokovnjak za varnost omrežij opravi preprost algoritemski preskus:

Sprva ročno ali z avtomatskimi orodji analizira, ali obstaja ranljivost na spletnem mestu. Če je tako, potem določi njihovo vrsto. Glede na tip prisotne ranljivosti gradi nadaljnje poteze. Na primer, če je CMS znan, potem je izbrana ustrezna metoda napada. Če je to injekcija SQL, je izbrana poizvedba baze podatkov. Glavna naloga je pridobiti privilegiran dostop do upravnega odbora. Če tega ne bi bilo mogoče doseči, bi bilo vredno poskusiti obliko in ponarejanje naslova z uvedbo njegovega scenarija z naknadnim posredovanjem žrtvi. Če je kateri koli napad ali prodor uspešen, se začne zbiranje podatkov: še vedno obstajajo ranljivosti, ki so slabosti. Na podlagi pridobljenih podatkov je strokovnjak svarnost obvešča lastnika lokacije o obstoječih težavah in načinih za njihovo odpravo. Ranljivosti se odpravijo v njegovih rokah ali ob sodelovanju zunanjih. Nekaj varnostnih nasvetov

Tisti, ki sami razvijajo svojo spletno stran, bodo pomagali s temi preprostimi nasveti in triki. Vhodne podatke je treba filtrirati tako, da skriptov ali poizvedb ni mogoče zagnati samostojno ali dati podatkov iz baze podatkov. Uporabite zapletena in stabilna gesla, da vstopite v upravno okno, da se izognete morebitni sili. Če spletno mesto temelji na CMS-u, ga morate čim bolj posodobiti in uporabljati le preverjene vtičnike, predloge in module. Ne preobremenjujte mesta z nepotrebnimi komponentami. Pogosteje preverjajte dnevnike strežnikov zaradi sumljivih vnosov ali dejanj. Preverite svoje spletno mesto z nekaj skenerji in storitvami. Pravilna konfiguracija strežnika je ključnega pomena za njeno stabilno in varno delovanje. Če je mogoče, morate uporabiti SSL certifikat. Tako boste preprečili prestrezanje osebnih in zaupnih podatkov med strežnikom in uporabnikom. Orodja za varnost. Smiselno je namestiti ali povezati programsko opremo za preprečevanje prodora in zunanjih groženj.

Zaključek

Članek je izšel v razsutem stanju, vendar celo ni dovolj podrobno opisati vse vidike varnosti omrežja. Da bi lahko obvladali nalogo varovanja informacij, boste morali preučiti veliko gradiv in navodil. In tudi naučiti veliko orodij in tehnologij.Lahko dobite nasvet in pomoč od strokovnih podjetij, ki so specializirana za spletna sredstva v teku. Čeprav bodo takšne storitve prinesle dober znesek, je varnost spletnega mesta lahko veliko dražja, tako z gospodarskega kot z ugledom.