Nastavitve strežnika OpenVPN omogočajo uporabnikom, da se enostavno povežejo z VPN. Uporabnikom omogoča povezavo z internetno povezavo za varen dostop, tudi do oddaljenih omrežij, ki so povezana z usmerjevalnikom, tudi če je uporabnik zunaj omrežja NAT. Odjemalska programska oprema OpenVPN se lahko uporablja za številne operacijske sisteme. Z dostopom do zanesljivih platform VPN lahko uporabniki cenijo tudi druge prednosti, kot je višja raven varnosti pri uporabi javnega brezžičnega omrežja. Te storitve uporabljajo šifriran predor za prenos podatkov na internetu. Pri nastavitvi strežnika OpenVPN lahko uporabite več možnosti za protokole šifriranja.

Projektna zgodovina

Ustanovil jo je James Jonah in predstavil javnosti leta 2002. Yonan je razvijal programsko opremo za originalni IBM-ov računalnik. Trenutno sodeluje pri projektu, je soustanovitelj podjetja in tehnični direktor OpenVPN Technologies. Eden od razlogov za priljubljenost konfiguracije strežnika OpenVPN je dejstvo, da podpira vse večje operacijske sisteme, Windows, MacOS in Linux, mobilne platforme Android in iOS ter manj pogoste FreeBSD, QNX, Solaris, Maemo in Windows Mobile. Celoten namen protokola VPN je zagotoviti visoko raven varnosti. Je sposoben do 256-bitnega šifriranja prek OpenSSL, uporablja široko uporabljeno knjižnico varnostne programske opremesporočila na različnih omrežjih, podpira normalno šifriranje v načinu statičnega ključa prek prej ločenih PSK-jev, kot tudi zaščito s certifikati strank in strežnikov.

Vzpostavitev OpenVPN strežnika za oddaljeni dostop

Vsako leto se število uporabnikov VPN povečuje, zato so informacije o sistemu in njegovih skupnih funkcijah zelo priljubljene.

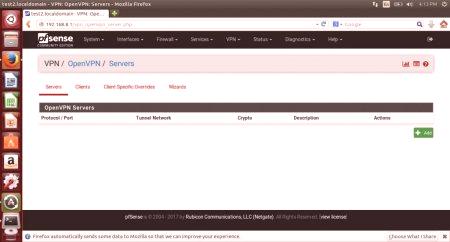

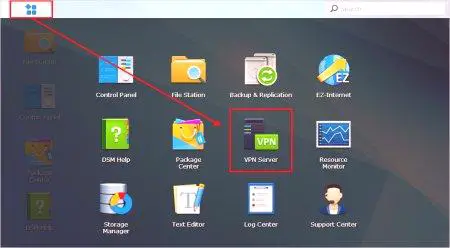

Oddaljen dostop do OpenVPN VPN je mogoče enostavno konfigurirati z uporabo čarovnika:

Preklop na VPN & gt; OpenVPN in kliknite zavihek "Master", da ga zaženete. Izberite zahtevane parametre za preverjanje pristnosti. Najpogosteje je nastavljen za lokalni uporabniški dostop. Preverjanje pristnosti uporabnikov. Pri nastavljanju AC66U se strežnik OpenVPN izvaja z RADIUS-om prek storitve Active Directory. Kliknite "Naprej". Izpolnite polja, da ustvarite nov certifikacijski center. Ime opisa se uporablja kot splošno, ne uporablja presledkov, ločil ali posebnih znakov. Dolžina ključa. Višja kot je, bolje je, vendar bo kompleksno geslo uporabilo več procesorja. Elektronska pošta se uporablja kot sklic na potrdilo in ne prejme pošte iz sistema. Kliknite "Dodaj novo CA". Izpolnite polja za ustvarjanje novega certifikata strežnika. Večina informacij je prenosljiva in ne zahteva sprememb. Kliknite »Ustvari nov certifikat«. Vnesite konfiguracijo za strežnik VPN. Izvedite preverjanje pristnosti TLS. Potrdite polje poleg spodnjega polja, da ustvarite nov ključ.Uporabi TLS je tehnično obvezna, je pa zelo priporočljivo. Nekateri napadi OpenSSL, kot Heartbleed bilo sproščeno s ključno TLS. druge vrednosti je mogoče nastaviti po želji in je prednostno (parametre, kot so stiskanja, DNS in NetBIOS). Kliknite "Naprej". Naslednji zaslon ponuja možnost za samodejno dodajanje pravil požarnega zidu. Če so pod nadzorom ročno preveri za lažje oboje., kliknite "Next" in "Finish" zapreti "Master". Preverite optimalne nastavitve

Za optimalno zavihek Nastavitve povezave, preveri požarni zid WAN in OpenVPN. Pravilo Kartica WAN mora premakniti v pristanišče na naslov WAN, VPN in rešiti morebitne operacije.

Nekatere možnosti niso zastopane v čarovniku, vendar bolj primeren za določene situacije, kot privzete nastavitve, izberite "Master". Način strežnik OpenVPN nastavitev 2. april za Windows omogoča izbiro med zahtevami za potrdila, avtentikacijo, ali oboje. Čarovnik uporabi oddaljenega dostopa (SSL /TLS + Uporabnik AVT). Možne vrednosti te izbire in njihovih koristi:

oddaljenega dostopa (SSL /TLS + člane AVT). Potreba potrdil, uporabniško ime /geslo. oddaljenega dostopa (SSL /TLS). Vsak uporabnik ima edinstveno konfiguracijo odjemalca, ki vsebuje njihove osebne certifikat in ključ. samo potrdila brez dovoljenja. Obstaja več dejavnikov overjanja: TLS-ključem in potrdilom in ime /geslo. Vsak projekt imaedinstveno konfiguracijo odjemalca, ki vključuje osebni certifikat in ključ. Oddaljeni dostop (User Auth). Manj varna, saj se opira izključno na dejstvo, da ima uporabnik ključ TLS in potrdilo. Preverjanje pristnosti. Strankam ni treba imeti posameznih potrdil. Uporablja se za zunanje overjanje (RADIUS, LDAP). Vse stranke lahko uporabljajo enako izvoženo konfiguracijo in programski paket. Manj varna, saj se zanaša samo na to, kar uporabnik pozna - ime in geslo. Preklic ogroženih potrdil

Takšne datoteke je mogoče preklicati z ustvarjanjem CRL v System & gt; Cert Manager na kartici Preklic potrdila, jih dodajte in nato izberite ta CRL za parametre strežnika OpenVPN.

Če je način privzeto ostal na glavnem nivoju ali v načinu, ki vključuje preverjanje pristnosti, se lahko uporabnik ustvari z naslednjimi ukrepi:

Pojdite v razdelek "Sistem" in nato v "Upravitelj uporabnikov". Kliknite »Dodaj uporabnika«. Izpolnite uporabniško ime. Izpolnite in potrdite geslo.

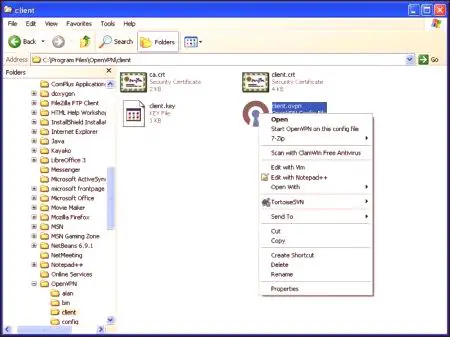

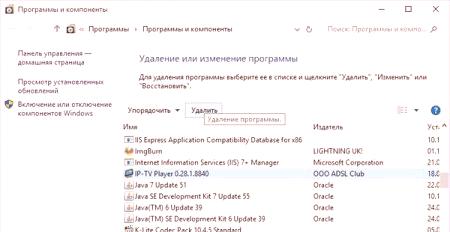

Kliknite "Ustvari uporabniško potrdilo". Ponovno izpolnite uporabniško ime. Izberite ustrezen certifikacijski center. Kliknite »Shrani«. Izvozni paket OpenVPN-Client vam omogoča izvoz konfiguracij, formatiranih za različne platforme, predhodno zapakirano izvedljivo datoteko namestitvenega programa.Windows, ki vključuje konfiguracijo, ki je v paketu zagotovljena za nemoteno namestitev odjemalca.Oglejmo si, kako namestiti paket za izvoz odjemalca pri nastavitvi OpenVPN Debian 9:

Pojdite na kartico Sistem & gt; «Paketi», «Razpoložljivi paketi». Poiščite izvozne pakete strank na seznamu. Kliknite "Potrdi". Paket bo nameščen in na voljo pod VPN & gt; OpenVPN na kartici "Export Client". Pojdi na VPN & gt; OpenVPN na kartici "Export Client". Izberite VPN iz padajočega seznama možnosti za oddaljeni dostop Open-VPN DD-WRT. Na vrhu nastavite vse potrebne parametre. Poiščite uporabnika na seznamu na dnu strani in izberite ustrezen tip konfiguracije za izvoz. Izvedite posodobitev, po kateri je konfiguracija VPN na požarnem zidu končana.Izbira namestitvenega programa za Windows je najpogostejša, konfiguracija inline pa je najboljša pri uporabi obstoječega odjemalca, ki ni na seznamu. Na dnu strani paketa za izvoz strank obstaja povezava do pogosto uporabljenih uporabnikov. Pravila požarnega zidu za strogo upravljanje prometa v tej VPN lahko dodate v razdelek Požarni zid & gt; »Pravila« na kartici VPN. Ni priporočljivo povezovati strank neposredno v lokalnem omrežju.

Urejanje konfiguracijske datoteke

Pogosto med praktično uporabo platforme je treba urediti konfiguracijsko datoteko OpenVPN.

Vrstni red izvedbe:

Nastavite to vrstico za uporaboIP-naslovi uporabnikov, ki so definirani iz ukaza ifconfig: vim /etc/openvpn/server.conf. Izbriše vrstico, če obstaja: pritisnite "dhcp-option DNS 1080.1" #push dhcp-option DNS 888.8. Ta potisna direktiva določa parameter DHCP, ki sporoča povezavo odjemalca z VPN, ki naj se uporablja kot primarni strežnik DNS. Predpostavlja se, da bo edini reševalec, saj določa strežnike v zgornjem toku. Nameščanje ne-Pi-hole resolverja ima lahko negativne učinke na blokiranje oglasov, vendar lahko zagotovi odpornost na napake, če naprava ne deluje. Znova zaženite VPN, da uveljavi spremembe. Odvisno od operacijskega sistema bi moral eden od teh ukazov ponovno zagnati storitev: systemctl restart openvpn. Ponovno zaženite storitev OpenVPN za konfiguriranje operacijskega sistema Windows 7. Ustvarite konfiguracijsko datoteko odjemalca (.ovpn). Zdaj, ko je strežnik konfiguriran, povežite stranke, tako da lahko uporabite območje storitve. To zahteva potrdilo. Ustvarite ga in pridobite datoteko .ovpn, tako da zaženete namestitveni program in izberete: Dodaj novega uporabnika za vsakega odjemalca, ki se bo povezal z VPN. Ta postopek lahko ponovite za večje število strank. V tem primeru kliknite »Dodaj novega uporabnika« tako, da pokličete datoteko ovpn na enak način kot ime gostitelja, vendar lahko sprejmete svojo lastno strategijo poimenovanja. Zaženite namestitveni program: ./openvpn-install.sh. Izberite Dodaj novega uporabnika in vnesite ime odjemalca. OpenVPN je že nameščen. Dodajte novega uporabnika. Prekličite obstoječouporabnika Izbriši OpenVPN. Izhod.Za identifikacijo je priporočljivo uporabiti samo eno besedo, posebni znaki niso potrebni, na primer ime odjemalca: iphone7. To bo ustvarilo datoteko ovpn, ki jo želite kopirati v odjemalski stroj. Ta proces generira tudi več drugih najdenih datotek /etc /openvpn /easy-rsa /pki /, ki omogočajo identifikacijo javnega ključa.

VPN odjemalec ASUS usmerjevalnik

Mnogi usmerjevalniki podpirajo dostop do VPN, tako da lahko uporabite odjemalca VPN za aktiviranje povezave domačega omrežja. To je ponavadi potrebno za ljudi, ki ne zaupajo svojemu domačemu internetnemu ponudniku ali motijo vdora v osebne podatke. Veliko ljudi postavi strežnik OpenVPN Asus, ki zagotavlja varno brskanje, ko je oseba v dvomljivih omrežjih, kot je hotel ali internetna kavarna. To bo uporabniku omogočilo, da zagotovi standardne strežnike VPN s plačano storitvijo ali domačim usmerjevalnikom. Pogosto oseba ne potrebuje le dostopa na daljavo iz omrežja na daljavo, temveč tudi za uporabo notranjega omrežja. Najboljši način za domačo varnost je, da zaprete vsa vrata usmerjevalnika in dostopate samo do domačega omrežja s šifrirano VPN.

Usmerjevalnik ASUS podpira OpenVPN v obliki odjemalec /strežnik. Bolje je ustvariti uporabnike z dolgimi naključnimi gesli, ki jih je prejel generator GRC. ASUS usmerjevalniki podpirajo dva strežnika, zato jih lahko konfigurirate za dostop do domačega omrežja in zaVarno brskanje:

Ko namestite te možnosti, izvozite datoteko .ovpn. Nato konfigurirajte odjemalski način in uvozite datoteko .ovpn. Priporočamo, da po nastavitvi zaprete vsa vrata usmerjevalnika. Takoj ko se to zgodi, ne pozabite skenirati usmerjevalnika z GRC Shields Up. Ustvarjanje strežnika na osnovi Mikrotika

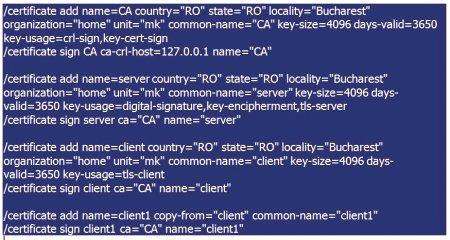

Obstaja dobra priložnost za konfiguriranje strežnika OpenVPN Mikrotik s pomočjo usmerjevalnika. V tem primeru boste uporabili usmerjevalnik z zunanjim IP 19216888.2 notranjim IP 19216889.1 in skupino za odjemalce OVPN - 19216887.0 /24. Ustvarjanje in podpisovanje potrdil se izvede na naslednji način:

Pri konfiguriranju strežnika mikrotočkov OpenVPN bo uporabnik moral izvesti več ukazov enega za drugim. Za podpisovanje potrdil boste potrebovali čas in prenesli CPU. Občasno bo prišlo do sporočila o napaki, imenovanega "čas ukrepanja", ko uporabnik podpiše potrdila, to pa ni kritično, samo še malo počakati. Vidite lahko, da je usmerjevalnik zaseden s centralno ikono certifikata CPU. Ko je potrdilo podpisano, se obremenitev CPU-ja zmanjša, prikaže se KLAT. Po prijavi lahko greste na naslednji certifikat.Ko konfigurirate strežnik OpenVPN, Mikrotik shrani izvožene datoteke v računalnik:

Podpiši javni ključ. Odpre ukazno vrstico s povečanimi privilegiji, se premakne na mesto, kjer so datoteke shranjene, in se zažene: C: Program Files OpenVPN bin openssl.exe rsa-v odjemalcu1.key-out client1.key. Program vas bo prosil, da vnesete napačno črkovano frazo za client1.key. Pri izvozu potrdil nastavite geslo. Nato ustvarite novo bazo za nastavitev strežnika Linux OpenVPN.Za testiranje strežnika, poleg potrdil in ključa, uporabite test.ovpn in auth.cfg. Prednost uporabe VPN je ta, da ta program blokira oglase na napravi s pomočjo skripta oglasne enote na strežniku OVPN. Če morate izbrisati uporabnika in preklicati potrdilo, vstavite # skript v okno terminala MikroTik in vrnite konfiguracijo strežnika.

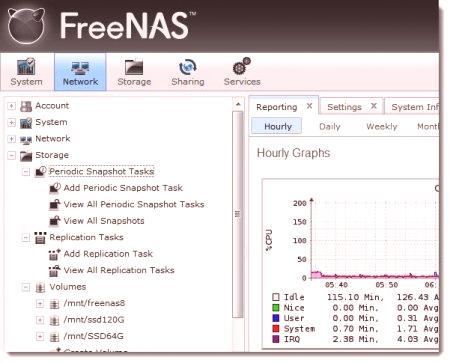

VPN za domače omrežje

Številni usmerjevalniki podpirajo dostop do VPN. Uporabniki uporabljajo konfiguracijo strežnika OpenVPN Ubuntu za zagotavljanje varnega brskanja, ko so v vprašljivih javnih omrežjih. To zagotavljajo standardni strežniki VPN, ne glede na to, ali gre za plačano storitev ali domači usmerjevalnik. Potreben je še en korak. Sestoji iz tega, da ne dovoljuje oddaljenega brskanja po omrežju, vendar ima dostop do notranjega omrežja. Najboljši način za zaščito je, da zaprete vsa vrata usmerjevalnika in dostopate do domačega omrežja s šifrirano VPN. ASUS podpira način "odjemalec" ali strežnik. Običajno konfigurirate usmerjevalnik samo kot strežnik VPN. Prvič, pri ustvarjanju strežnika OpenVPN Ubuntu ustvarja uporabnike z gesli. Priporočljivo je, da najdete nejasna imena in dolga naključna gesla.

Generator gesel GRC

V spodnjem razdelku "Napredne možnosti" so pripomočki, kiASUS usmerjevalnik deluje na dostop do domačega omrežja, in jo nastavite samo za varne ogled.

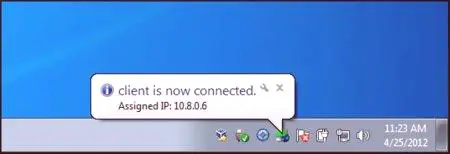

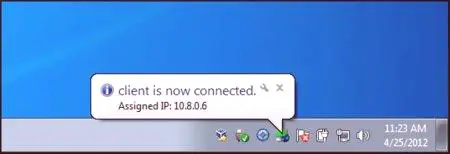

Po namestitvi te nastavitve izvoz datoteke .ovpn. Nato namestite način "stranka" in uvoz datotek .ovpn. Sporočilo na polje VPN na vrhu zaslona, je naprava povezana. Če želite preveriti kakovost povezave, lahko odprete spletno stran. Ko je povezava vzpostavljena, lahko odprete oddaljenega namizja za dostop do svojega operacijskega sistema Windows NRV in povezovanje na lokalni spletni strani z varno šifrirano povezavo do kateregakoli omrežja. Priporočena zaprite vsa vrata usmerjevalnika. Ko je to storjeno, mora program skeniranje uporabo GRC Shields Up.

Nastavitev polno izrazit SSL

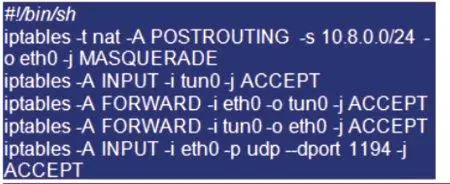

Konfiguracija OpenVPN strežnik z CentOS Linux različica 7.0 ravnanja dejavnosti za zaščito javnega gledanje na Wi-Fi. Postopek poteka na naslednji način:

posodablja sistem in teče ukaz: {Vivek @ centos7: ~} $ sudo njam posodobitev. Poiščite in posnemite IP-naslov. uporablja ukaz IP takole: kopljemo /gostitelj, spoznati javni IP-naslov konfiguracijo ukazne vrstice pri nameščanju OpenVPN strežnik na CentOS 7iskanja IP-naslovi AWS /ES2 ali Lighsail NAT z CLI. Večina cloud strežniki CentOS Linux sta dva tipa IP naslovov - statična odprta neposredno imenuje marshrutyzyruemыy računalnika in interneta, in zasebni statičnih neposredno povezani s strežnikom, ki je za NAT. Scenarij bo samodejno zazna nastavitve omrežja. vsiTo morate storiti tako, da ob pozivu vnesete pravilen naslov IP.

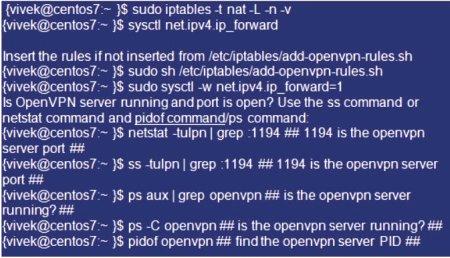

Nato za konfiguracijo strežnika Linux OpenVPN prenesite in zaženite skript centos7-vpn.sh z ukazom wget in namestitvenimi dovoljenji s chmod. Skript lahko pogledate z urejevalnikom besedila, kot je vim /vi. Nato kopirajte namizje.ovpn, preverite povezavo z ukazom CLI in nato se namizni sistem Linux samodejno poveže, ko znova zaženete računalnik s skripto ali storitev openvpn. Preverite, ali so strežniki OpenVPN za napake: {vivek @ centos7: ~} $ journalctl - identifentif openvpn. Nato uporabite ukaz cat za ogled pravil: {vivek @ centos7: ~} $ cat /etc/iptables/add-openvpn-rules.sh.

Namestitev za Linux Debian

Konfiguracijo strežnika Debian OpenVPN lahko izvedete za različne različice. Predhodno vnesite ime nove naprave in aktivirajte potrebne dodatne funkcije. Pomaknite se navzdol in ustvarite podatke za prijavo in konfiguracijo za protokol OpenVPN. Izberite protokol, ki ga želite uporabiti: OpenVPN (UDP). UDP zagotavlja večjo hitrost kot različica TCP, v nekaterih primerih pa lahko povzroči napako pri zagonu. Izberite državo. Ker lahko povezave izvornega protokola uporabljate samo z enim strežnikom, morate izbrati državo, iz katere boste brskali. Če potrebujete različne konfiguracije strežnikov PPTP, L2TP ali Debian OpenVPN v različnih državah, zaporedoma ponovite vse korake za vsakega od njih. Glede na lokacijo, izbrano kot atribut trenutnega načrta, lahko določite tudi skupino, ki bo uporabljala standard in bonusstrežnikov Ko prenesete konfiguracijsko datoteko, kliknite »Prenos konfiguracije« in jo shranite v računalnik. Nato izvlecite preneseno datoteko in preimenujte 'openvpn.ovpn' v 'CG_Country.conf', datoteko kopirajte v imenik konfiguracije VPN. Če želite to narediti, odprite okno terminala in pojdite v mapo, iz katere je bila ekstrahirana, tako da vnesete: cd [pot do mape s pridobljenimi konfiguracijskimi datotekami]. Nato kopirajte datoteke:

sudo cp CG_XX.conf /etc /openvpn /sudo cp ca.cert /etc /openvpn /sudo cp client.crt /etc /openvpn /sudo cp client.key /etc /openvpn / Prenesite informacije o paketu tako, da odprete konzolo in vnesete posodobitev sudo apt-get. Pojdite na mapo cd /etc /openvpn in vnesite naslednji ukaz, da ustvarite in odprete besedilno datoteko z imenom uporabnik: sudo nano user.txt. Na dnu konfiguracijskega prehoda (po comp-lzo) se dodata naslednji dve vrstici: navzgor /etc /openvpn /update-resolv-conf in navzdol /etc /openvpn /update-resolv-conf. Shranite prek CTRL + O in zapustite urejevalnik s pomočjo CTRL + X. Nato prenesite datoteko samodejno tako, da vnesete: sudo nano /etc /default /openvpn. Končno vnesite v konzolo: sudo update-rc.d openvpn ("Omogoči"). Predpisano: sudo servis openvpn start. Počakajte nekaj sekund in nato preverite, ali vse deluje.

Mreženje s pfSense

Virtualne zasebne VPN se lahko uporabljajo za številne zelo uporabne aplikacije. Zagon lastnega strežnika vam bo omogočil šifriranje vsega, kar na primer uporabnik počne na internetu, tako da lahko varno opravite spletno bančništvo za brezplačen brezžični internet v kavarni. Vse, kar pošljete prek povezave VPN, bo šifrirano iz vaše osebne naprave, dokler nidosežete strežnik Njegove nastavitve za dostop do domačega ali pisarniškega omrežja zagotavlja popoln dostop do vseh datotek, kot je pfSense, ki vam omogoča varno uporabo interneta z oddaljene lokacije in varno pošiljanje vsega prometa prek njega (če to zahteva uporabnik). Strežnik, na katerem se izvaja nastavitev pfSense strežnika OpenVPN, deluje kot usmerjevalnik sam z lastnim naslovom IP. Predhodno namestite najnovejšo različico pfSense z vmesnikom WAN in vmesnikom LAN ter se prek vmesnika povežite z napravo odjemalca. To je potrebno za dostop do spletnega konfiguratorja za konfiguriranje pfSense.

Koristi sodobnega varnostnega standarda

OpenVPN ima poleg napredne varnosti tudi visoko prilagodljivost s programsko opremo drugih proizvajalcev. Obstajajo komercialni prodajalci, ki sprejmejo protokol in ga spremenijo v VPN za svoje uporabnike. Primer tega je PrivateTunnel z lastniško zaščito VPN. Na voljo so tudi odjemalci, ki temeljijo na OpenVPN, ki niso izdelovalci, kot je na primer odjemalec SecurePoint SSL VPN, ki sta na voljo kot odprta programska oprema za prosto programje. Protokoli za šifriranje OpenVPN vam lahko pomagajo obiti Deep Packet Inspection (DPI), ki ga uporabljajo mnoge države. DPI je tehnologija za spremljanje, ki v realnem času preverja promet, ki poteka skozi njega, vendar ga lahko prilagodimo, da ga skrije. Drugi veliki protokoli pripadajo največjim internetnim velikanom Microsoft, L2TP in Cisco, vključno s PPTP in SSTP.VPN zmaga zaradi razpoložljivosti odprtokodne kode, ki je prosto na voljo za spreminjanje in razvoj ter za podporo skupnosti. Vsa izvorna koda za najnovejšo različico OpenVPN, 244, je bila izdana septembra 2017 in je na voljo za prenos sivih nastavitev IP strežnika OpenVPN.